伪基站频繁作案,不仅引发了用户隐私的泄露,还让许多人陷入了网络诈骗的陷阱。我们该如何应对这一挑战?接下来,我们就来详细探讨这个问题。

伪基站的工作原理

伪基站是一种独立的设备,能够模仿目标基站的功能。它通过特定的通信协议向目标移动台发送信号,以此来收集目标移动台的相关数据。例如,在部分城市的闹市区,不法分子会使用伪基站,迫使附近的移动台进行小区选择、位置更新和切换等操作。

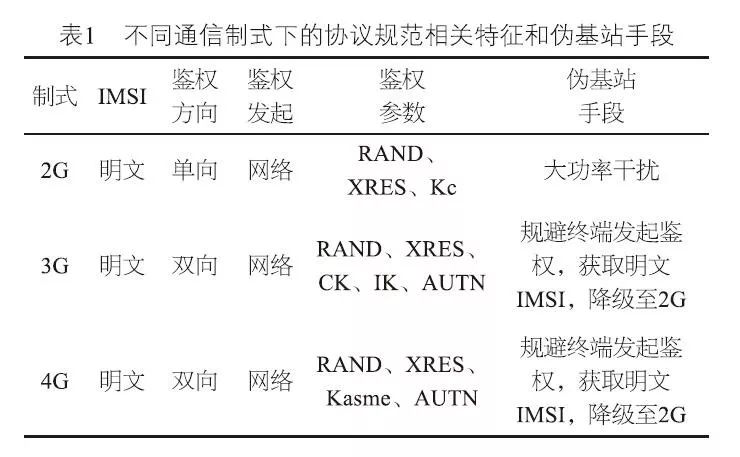

用户终端一般会根据MR信号强度选择基站,并在通过鉴权认证后接入网络。鉴权过程由基站启动,网络系统负责判断其是否成功,但用户终端无法确认基站的合法性。这就为伪基站提供了机会,使得用户在不知情的情况下连接到非法基站。

伪基站的演变发展

从2G升级至4G+阶段,伪基站技术也在持续进化。面对规范协议的提升和监管力度的增强,它们也在积极应对。正如3G、4G网络技术进步的同时,伪基站也在提高自身技术,力求突破监管限制。

在此过程中,伪基站利用多种方式实施网络诈骗和窃取隐私信息。它不断调整以适应网络环境的变化,持续对用户的信息安全和财产安全构成威胁。

伪基站造成的危害

伪基站带来的主要风险是网络欺诈行为。不法者利用伪基站向用户传播虚假的中奖、贷款等消息,诱导用户点击链接或泄露个人资料。数据显示,每年由此引发的财产损失可达数千万之巨。

伪基站对隐私的侵害严重。它能够窃取用户的通话记录和短信内容等私密资料,再将这些信息卖给不法之徒,导致用户的隐私完全泄露。

现有防范措施及局限

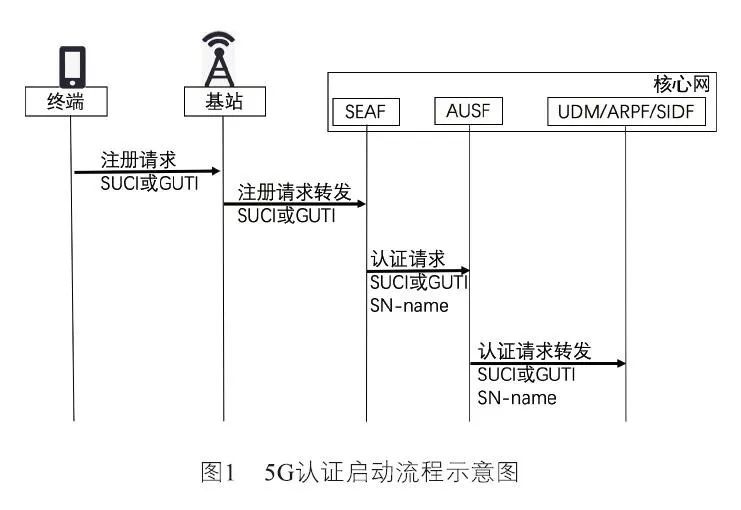

目前,为了保护用户终端的IMSI隐私,提升用户终端的网络强制认证,以及加强通信信息的完整性保护,已经采取了一系列措施,旨在防范用户接入假冒基站或遭受监听。不过,要在核心网内实现安全锚功能SEAF,必须更换手机卡,然而,运营商无法让所有用户都更换手机卡。

尽管3GPP TR 33.969建议采用数字签名技术,然而,时间同步、公钥分发以及终端成本等问题仍然存在。这些问题限制了这些安全措施的实际运用。

伪基站的其他作案手段

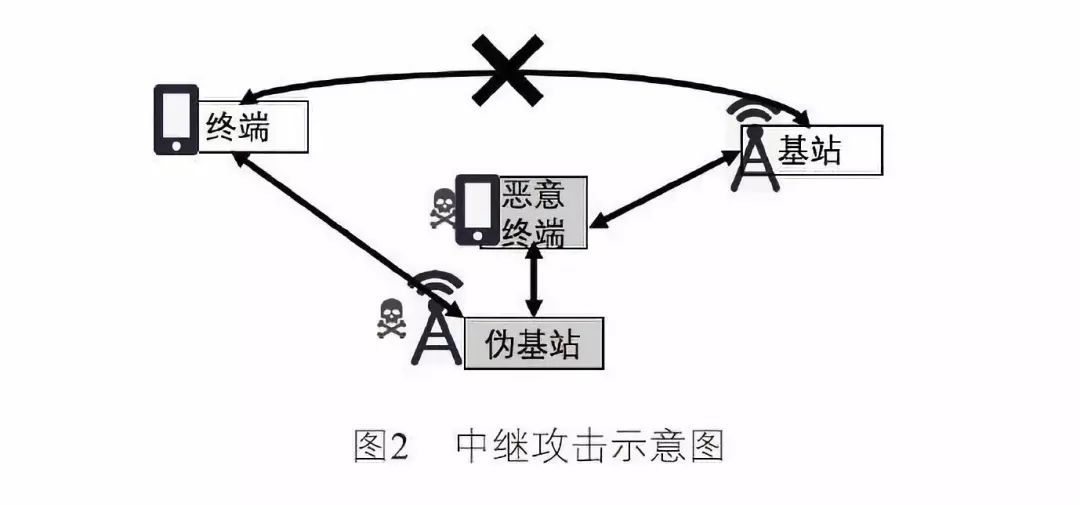

当无法轻易获取用户终端身份信息时,伪基站会利用恶意终端进行中继。它通过在用户终端与网络间传输加密数据,来完成身份验证。这种做法更为隐秘,使得用户难以察觉。

伪基站遇到系统信息SI的安全挑战时,会利用各国监管标准不一这一特性进行非法活动。各国对终端、设备以及信息发送体的规定各不相同,这给了伪基站可乘之机。

对抗伪基站的建议

对于重放攻击,我们建议在信息中加入时间或地域标识。终端设备可以依据这些信息与自身的时间或位置进行比对,以此来确认信息的真伪。若发现接收到的信息时间与本地时间差异显著,用户应提高警觉。

网络侧的AMF能够通过对比,评估用户终端与基站位置信息的匹配度,以确定认证中继攻击。在用户注册阶段,AMF可依据基站位置信息来核实其合法性,以此降低用户接入虚假基站的风险。然而,从技术规范到实际网络设备和终端的更新部署,包括5G核心网的实施,这个过程需要耗费一定时间。

日常生活中,大家是否遇到过疑似来自非法基站的陌生短信?对提出的预防措施觉得实用吗?欢迎留言交流。同时,也请给予文章点赞和转发支持。